Cennik szkolenia w wersji Unlimited

Licencja Unlimited 10 Scenariuszy

150 000 PLN

Pakiet 3 scenariuszy

50 000 PLN

Odnowienie dowolnej licencji

50% ceny zakupu licencji

Licencja Unlimited 10 Scenariuszy

150 000 PLN

- Pełna, nieograniczona licencja

- 10 angażujących scenariuszy, które pokrywają większość zagrożeń, które czeka na pracownika

- Nieograniczona liczba pracowników, którzy mogą podjąć szkolenie

- Dodatkowe materiały, takie jak Podręcznik Cyberbezpieczeństwa

- Wsparcie w implementacji w Twojej firmie

- Roczna licencja

Pakiet 3 scenariuszy

50 000 PLN

- W powyższej cenie otrzymasz jeden z trzech pakietów, które zawierają po 3 scenariusze

- Pakiet 1 – Scenariusz 1, 2 oraz 3

- Pakiet 2 – Scenariusz 3, 4 oraz 5

- Pakiet 3 – Scenariusz 6, 7 oraz 8

- Nieograniczona liczba pracowników, którzy mogą podjąć szkolenie

- Dodatkowe materiały, takie jak Podręcznik Cyberbezpieczeństwa

Odnowienie dowolnej licencji

50% ceny zakupu licencji

- Odnowienie na roczny okres

- Połowa ceny pierwotnie wykupionej licencji

- Wsparcie techniczne i pomoc merytoryczna

- Pełna, nieograniczona licencja

- 10 angażujących scenariuszy, które pokrywają większość zagrożeń, które czeka na pracownika

- Nieograniczona liczba pracowników, którzy mogą podjąć szkolenie

- Dodatkowe materiały, takie jak Podręcznik Cyberbezpieczeństwa

- Wsparcie w implementacji w Twojej firmie

- Roczna licencja

- W powyższej cenie otrzymasz jeden z trzech pakietów, które zawierają po 3 scenariusze

- Pakiet 1 – Scenariusz 1, 2 oraz 3

- Pakiet 2 – Scenariusz 3, 4 oraz 5

- Pakiet 3 – Scenariusz 6, 7 oraz 8

- Nieograniczona liczba pracowników, którzy mogą podjąć szkolenie

- Dodatkowe materiały, takie jak Podręcznik Cyberbezpieczeństwa

- Odnowienie na roczny okres

- Połowa ceny pierwotnie wykupionej licencji

- Wsparcie techniczne i pomoc merytoryczna

Cennik do 100 użytkowników

Pełna licencja na 100 użytkowników

10 000 PLN

- 10 angażujących scenariuszy, które pokrywają większość zagrożeń, które czeka na pracownika

- Maksymalnie 100 kont użytkowników

- Dodatkowe materiały, takie jak Podręcznik Cyberbezpieczeństwa

- Wsparcie w implementacji w Twojej firmie

- Roczna licencja

Odnowienie dowolnej licencji

50% ceny zakupu licencji

- Odnowienie na roczny okres

- Połowa ceny pierwotnie wykupionej licencji

- Wsparcie techniczne i pomoc merytoryczna

Pełna licencja na 100 użytkowników

10 000 PLN

Odnowienie dowolnej licencji

50% ceny zakupu licencji

- 10 angażujących scenariuszy, które pokrywają większość zagrożeń, które czeka na pracownika

- Maksymalnie 100 kont użytkowników

- Dodatkowe materiały, takie jak Podręcznik Cyberbezpieczeństwa

- Wsparcie w implementacji w Twojej firmie

- Roczna licencja

- Odnowienie na roczny okres

- Połowa ceny pierwotnie wykupionej licencji

- Wsparcie techniczne i pomoc merytoryczna

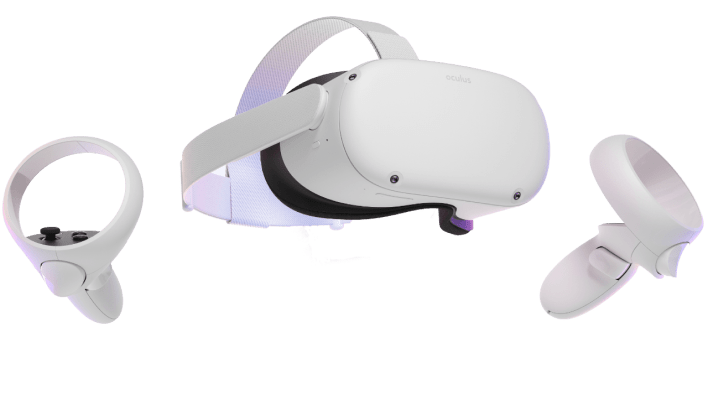

Pomoc w zakupie gogli

Niezależnie od wybranej licencji, na życzenie klienta pomagamy podczas zakupu gogli VR. Usługa wyceniana jest indywidualnie.

Obsługiwane gogle VR

Company (Un)Hacked rozgrywać można na większości popularnych modeli.

Jeśli nie posiadasz gogli, skontaktuj się z nami, pomożemy dobrać Ci odpowiedni sprzęt do szkolenia.

Oculus Quest

HTC Vive Focus 3

VR Pico

Wszelkie gogle, które współpracują z jednostką PC

Plan szkolenia

Company (Un)Hacked zaplanowane jest tak, aby pracownik z każdym rozdziałem poznawał kolejne hackerskie techniki.

Najważniejszy cel szkolenia? Nauczyć obrony przed atakami i zrozumieć proces cyberprzestępcy.

Rozdział 1

Niebezpieczne strony, pokazujemy cel tworzenia oraz założenia działania stron internetowych ze złośliwym oprogramowaniem

Niebezpieczne maile podszywające się pod znanego nadawcę.

Rozdział 2

SCAM w postaci SMS na telefony ofiar

Przestawienie przykładowej akcji opartej na wiadomościach SMS i pokazanie od strony korzyści hakerów

Fałszywa strona internetowa i poruszony problem fałszywych domen

Rozdział 3

OSINT (zbieranie informacji ze stron)

Socjotechnika z wykorzystaniem informacji o ofierze oraz bazowanie na miękkich technikach

Konsekwencje podłączania pod komputery firmowe nieautoryzowanych i niesprawdzonych nośników

Rozdział 4

Ransomware – jak działa i dlaczego powstaje, jaki jest jego cel działania

Silne hasła – dlaczego w naszym życiu ważne jest używanie silnych haseł

Ogólnie dostępne adresy mailowe (grupa dużego ryzyka)

Rozdział 5

Kampania Phishing – pokazujemy w jakim celu jak powstaje akcja masowego mailingu spamu

Budowanie dedykowanej, profilowej kampanii celem infekcji komputerów

Rozdział 6

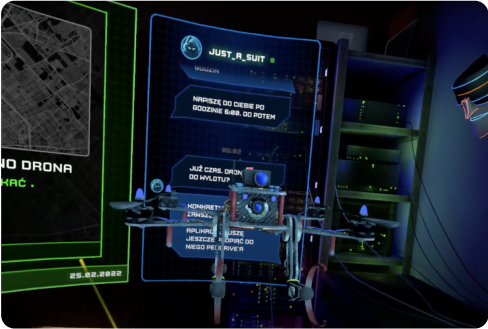

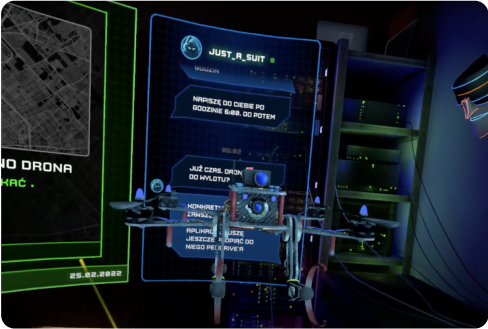

Technika fizycznego dostępu do miejsc strzeżonych (dron)

Zakłócanie sieci GSM

Fałszywa sieć WIFI

Problematyka z czytaniem regulaminów i autoryzowaniem ruchu w ramach sieci WIFI

Fałszywe strony do płatności bankowych

Rozdział 7

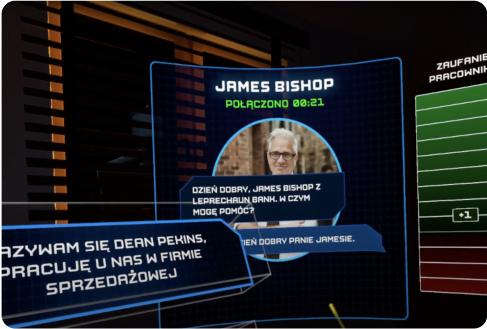

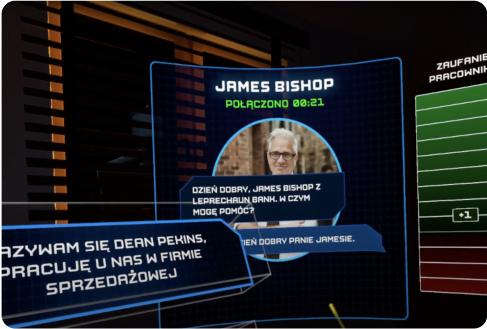

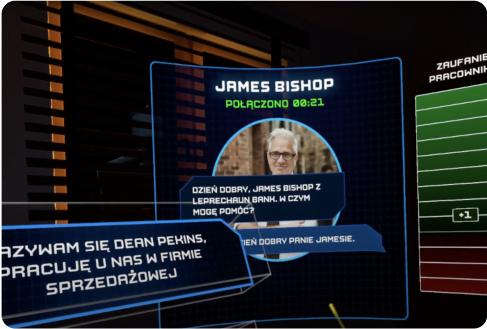

Socjotechnika (SCAM) – bezpośrednio wzbudzenie zaufania poprzez odpowiednio poprowadzoną rozmowę telefoniczną

Wykradanie i udostępnianie danych osobom nieuprawnionym, techniki budowania zaufania w trakcie rozmowy

Rozdział 8

Omówienie problematyki tworzenia silnych haseł

Omówienie dodatkowych zabezpieczeń hasła w postaci 2FA i UDF

Problematyka hakowanej poczty, na co należy zwrócić uwagę (filtry)

Rozdział 9

Backup danych

Zabezpieczanie danych poprzez odpowiednią szyfrowaną archiwizację danych

Bezpieczne usuwanie danych z nośników

Zabezpieczanie newralgicznych danych

System monitoringu i kontrola fizycznego dostępu do strzeżonych pomieszczeń

Rozdział 10

Grywalna wersja rozgrywki zaprojektowana na eventy, turnieje.

Krótka 3-4 minutowa rozgrywka w której kursant ma możliwość większej interakcji VR i sprawdzić się w rywalizacji.

Scenariusz – niespodzianka.

Sprawdź cennik

Jak wygląda proces wdrażania Company (Un)Hacked do firmy?

Wybierzmy wersję aplikacji, która spełni Twoje potrzeby

Pomożemy Ci wybrać odpowiednią opcję licencji. Pierwszym krokiem jest kontakt przez nasz formularz. Chętnie odpowiemy na Twoje pytania.

Wdrożymy Company (Un)Hacked w Twojej firmie i pokażemy jak go używać

Dodatkowo, udostępnimy inne materiały szkoleniowe, takie jak podręcznik.

Jesteśmy do Twojej dyspozycji. Odnawiamy Twoją licencję, jeśli zachodzi taka potrzeba.

W razie problemów technicznych, zawsze udostępniamy pomoc kupującemu.

Najczęściej zadawane pytania

Czy mogę przetestować szkolenie przed zakupem?

Tak! Skontaktuj się z nami a my udostępnimy Ci darmowe demo do zainstalowania na Twoich goglach VR. Jeśli nie masz gogli, możesz umówić się z nami na bezpłatną prezentację.

Czy moja firma jest gotowa wdrożyć VR?

Jeżeli dysponujesz jakimkolwiek miejscem w swoim biurze, które sprzyja pozycji siedzącej,

a ponadto ma dostęp do prądu i wi-fi, to właściwie masz wszystko, czego trzeba.

Czy mogę mieć pewność, że VR jest dobrym wyborem?

Wpływ immersji, czyli wciągającego charakteru VR, na naukę nowych umiejętności został potwierdzony badaniami m.in. Uniwersytetu Stanforda. To rozwiązanie pobudzające pamięć oraz budujące trwałą wiedzę.

Nie miałem/am styczności z VR. Czy to kłopot?

Żaden. Jesteśmy tu po to, by pomóc Ci wdrożyć rozwiązania VR. Przeprowadzimy Cię

przez cały proces i damy niezbędne wskazówki.