Jaki jest najstraszniejszy scenariusz w kontekście pracy biurowej? Deficyt kawy? Awaria drukarki? Brak połączenia Wi-Fi? No tak, być może. Myślimy jednak, że jest coś znacznie gorszego, jeśli spojrzeć na to przez pryzmat długofalowych skutków. Chodzi o wyciek danych – kryzys godny paniki, gdyż, jak pewnie wiesz, informacje mogą być dziś cenniejsze niż pieniądze.

Co więcej, jest mnóstwo ludzi, którzy wręcz szaleją na punkcie wykradania informacji i bardzo chcą je posiadać. Jak to robią? Cóż, to skomplikowane, chociaż razem z naszymi przyjaciółmi z Sun Capital chcemy, sprawić, by kwestia ta była jak najłatwiejsza do pojęcia, a także do wykorzystania w celu ochrony. Wszystko dzięki wirtualnej rzeczywistości, a jak!

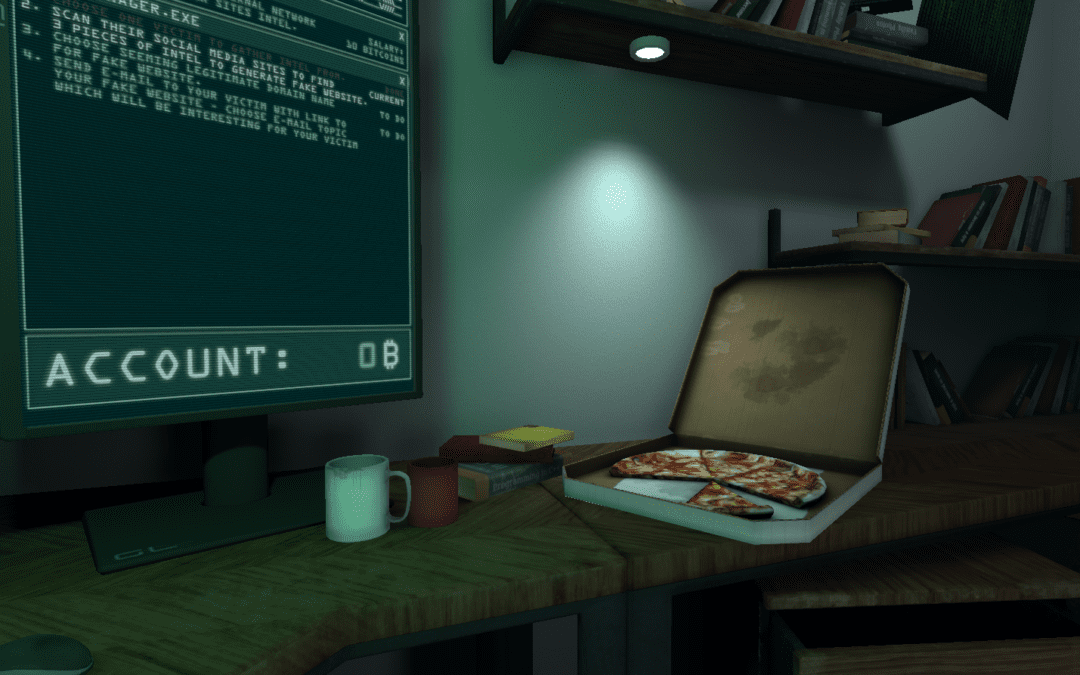

Głównym założeniem naszego projektu jest fakt, że będąc świadomym tego, jak działają hakerzy, dużo łatwiej jest nam pozostawać bezpiecznym od ich zakusów. Proste, a jednak skuteczne.

Dzisiaj temat hakerstwa bardziej przypomina serial “Mr. Robot” niż film “Gra Tajemnic”, wciąż jednak wykonanie udanej sztuczki ze złośliwym oprogramowaniem lub oprogramowaniem ransomware jest domeną sprytnych i utalentowanych umysłów.

Popkultura zdążyła już pochłonąć ten temat i wprowadziła go do mainstreamu. Spójrzmy choćby na jeden z odcinków czternastego sezonu Grey’s Anatomy.

Pojawia się w nim kolejne już w historii serialu dramatyczne wydarzenie, które nawiedza legendarny szpital. Po takich wydarzeniach, jak alarm przeciwpożarowy, podłożenie bomby, a nawet katastrofa lotnicza przychodzi czas na atak hakera – kryzys nie mniej przerażający niż pozostałe. W końcu za sprawą włamu do sieci wszystkie elektroniczne urządzenia medyczne wyłączyły się, a haker zażądał okupu. Słowem – dramat.

Teraz, dzięki naszemu produktowi rzeczywistości wirtualnej, łatwo jest zobaczyć, w jaki sposób szpital Grey Sloan Memorial pomógł hakerowi uzyskać dostęp i dane, których tak bardzo potrzebował. Pierwszą kwestią, o której warto pamiętać, są treści, którymi dzielimy się w internecie, choćby w mediach społecznościowych.

Ogólnie rzecz biorąc, niespecjalnie obchodzi nas, czy informacje o nas są publiczne, czy nie. Niestety, z łatwością można wykorzystać je przeciwko nam, wyciągając z nich proste wnioski i kierując niebezpieczeństwa tam, gdzie się ich nie spodziewamy.

Luki w prywatności online mogą zachęcić niejednego hakera w przeprowadzeniu phishingu. Jest to cyfrowy rodzaj podszywania się pod określone osoby lub instytucje w celu uzyskania korzyści finansowych. Jest używany w formie mailingu, konwersacji na Facebooku, a nawet SMS-ów. Najważniejszą jego częścią jest zmyślne użycie informacji o danym celu (czyli o nas).

Jeśli ktoś jest świadomy naszego życia zawodowego lub rodzinnego, może z łatwością wykorzystać te informacje podczas ataku phishingowego.

Kolejna kwestia: siła naszych haseł. Medusa, Brutus to tylko przykłady oprogramowań, które pomagają hakerom łamać nasze hasła. Niestety, na świecie istnieją jeszcze potężniejsze systemy służące włamaniom, dlatego lepiej zachować bezpieczeństwo niż później żałować. W jaki sposób? Zdając sobie sprawę, jak wygląda silne hasło, a jak jego słabszy odpowiednik. Czasem wystarczy wyobraźnia i pamięć, a czasem generator kodów lub manager haseł. W każdym wypadku jesteśmy gotowi, by przekazać tę wiedzę użytkownikom.

Co więcej? Przygotuj się na immersyjną przygodę w skórze hakera. Zostań złoczyńcą i dowiedz się, jak chronić swoje dane przed złośliwym oprogramowaniem, oprogramowaniem ransomware, różnymi wirusami i innymi rodzajami ataków internetowych.

Więcej informacji wkrótce – pamiętaj, aby być z nami na bieżąco, obserwując nasze profile w mediach społecznościowych!